No cenário cada vez mais complexo das ameaças cibernéticas, o ransomware se destaca como um dos métodos mais temidos e lucrativos para os cibercriminosos. Entre os diversos grupos que operam nesse ramo, o Akira ransomware se destaca por sua combinação de táticas tradicionais com ferramentas menos comuns, tornando-o uma ameaça significativa para empresas de todos os portes.

Origens e características do Akira

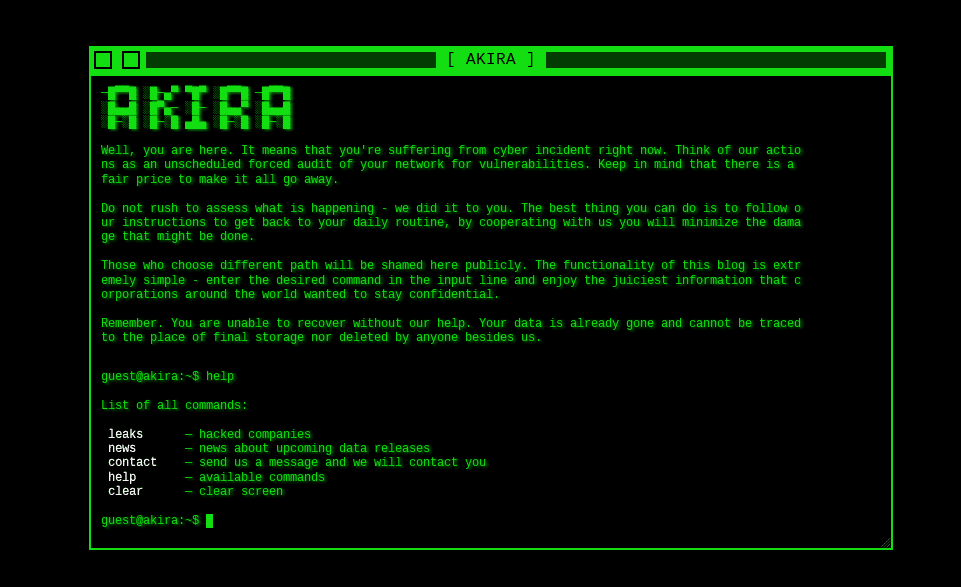

O Akira ransomware surgiu no início de 2023 e rapidamente se consolidou como um dos principais atores no cenário do ransomware. Seu nome faz referência ao filme anime de mesmo nome, lançado em 1988, e a estética cyberpunk do filme é refletida no site de vazamento de dados do grupo.

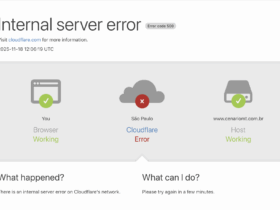

O Akira ransomware opera em sistemas Windows e Linux, utilizando o algoritmo ChaCha20 para criptografar os dados das vítimas. O grupo se destaca por sua abordagem multifacetada, combinando métodos tradicionais de exploração de vulnerabilidades com ferramentas menos comuns, como o FTP para exfiltrar dados.

Táticas, alvos e impacto

O Akira ransomware utiliza diversas táticas para infectar seus alvos, incluindo:

- E-mails de phishing: Mensagens fraudulentas com anexos maliciosos ou links que redirecionam para sites comprometidos.

- Exploração de vulnerabilidades: Ataques a softwares com falhas conhecidas para obter acesso aos sistemas.

- Ataques de força bruta: Tentativas repetidas de adivinhar senhas fracas para acessar sistemas.

Os alvos do Akira ransomware são diversos, mas o grupo se concentra principalmente em grandes empresas nos setores de educação, finanças, manufatura e saúde. O objetivo é extorquir grandes quantias em dinheiro das vítimas, ameaçando publicar seus dados confidenciais na internet caso o resgate não seja pago.

O impacto de um ataque de ransomware pode ser devastador para as empresas, causando perda de dados, interrupções nas operações, danos à reputação e prejuízos financeiros significativos. Em alguns casos, o pagamento do resgate não garante a recuperação dos dados, e as empresas podem ainda sofrer sanções legais por violações de dados.

Como se prevenir

Para se proteger contra o Akira ransomware e outros grupos de ransomware, as empresas devem implementar medidas de segurança robustas, incluindo:

- Manter softwares atualizados: Aplicar todas as atualizações de segurança para sistemas operacionais, softwares e aplicativos.

- Implementar soluções de segurança abrangentes: Utilizar antivírus, firewalls e outras ferramentas de segurança para detectar e bloquear ameaças.

- Realizar backups regulares: Fazer backups de dados críticos regularmente para garantir a recuperação em caso de ataque.

Caso você tenha uma empresa:

- Treinar funcionários sobre segurança cibernética: Conscientizar os funcionários sobre os riscos de ransomware e ensiná-los a identificar e evitar ataques.

- Desenvolver um plano de resposta a incidentes: Ter um plano em vigor para responder a ataques de ransomware, incluindo a contenção da ameaça, a recuperação de dados e a comunicação com as autoridades.

O Akira ransomware é uma ameaça séria que deve ser levada a sério por empresas de todos os portes. Ao implementar medidas de segurança adequadas e manter-se vigilante, as empresas podem reduzir significativamente o risco de serem vítimas de um ataque. A colaboração entre empresas, governos e especialistas em segurança cibernética também é crucial para combater o ransomware e proteger o mundo digital.

O que é um Ransomware?

O Ransomware, traduzido como “software de resgate”, é um tipo malicioso de software que invade computadores ou sistemas de rede e criptografa os dados da vítima. Após a criptografia, os arquivos se tornam inacessíveis, impedindo a vítima de trabalhar, acessar informações cruciais ou realizar qualquer atividade que dependa desses dados.

Para recuperar o acesso aos dados, os cibercriminosos por trás do ataque exigem o pagamento de um resgate, geralmente em criptomoedas como Bitcoin, para fornecer a chave de descriptografia. O valor do resgate pode variar de algumas centenas de dólares a quantias exorbitantes, dependendo do alvo e do impacto do ataque.

Veja como funciona o esquema do ransomware:

- Infecção: O ransomware pode infectar um dispositivo através de diversas maneiras, como e-mails de phishing com anexos maliciosos, links contaminados, vulnerabilidades em softwares desatualizados ou exploração de falhas de segurança de rede.

- Criptografia: Uma vez no sistema, o ransomware vasculha por arquivos importantes e os criptografa, tornando-os ilegíveis. O processo de criptografia pode ser rápido, levando a vítima a perceber a infecção somente quando tenta acessar seus dados.

- Demanda de Resgate: Após a criptografia, o ransomware exibe uma mensagem na tela informando que os dados estão bloqueados e exigindo o pagamento de um resgate para recuperá-los. A mensagem geralmente inclui instruções sobre como realizar o pagamento e um prazo para fazê-lo.

- Negociação (opcional): Dependendo do grupo de ransomware, pode haver uma opção para a vítima negociar o valor do resgate. No entanto, especialistas em segurança cibernética desencorajam fortemente o pagamento de resgates, pois não há garantia de que os cibercriminosos fornecerão a chave de descriptografia e ainda incentiva a continuidade desses crimes virtuais.

Outros ransomwares conhecidos:

O Akira ransomware, tema central da nossa discussão acima, representa uma séria ameaça no cenário cibernético. No entanto, é crucial reconhecer que ele não atua sozinho. Diversos outros grupos de ransomware operam com objetivos semelhantes, causando danos e prejuízos a empresas e organizações ao redor do mundo.

Para aprofundar nosso conhecimento sobre o panorama do ransomware, vamos explorar alguns dos principais atores nesse campo:

1. LockBit: Um dos grupos de ransomware mais prolíficos e sofisticados da atualidade, o LockBit se destaca por seus ataques direcionados e por sua utilização de um modelo de negócio de ransomware como serviço (RaaS), no qual o malware e a infraestrutura de ataque são disponibilizados para cibercriminosos mediante pagamento.

2. BlackCat: Rivalizando com o LockBit em notoriedade, o BlackCat se concentra em grandes empresas em diversos setores, como manufatura, energia e saúde. O grupo é conhecido por sua persistência e habilidade em evadir sistemas de segurança.

3. REvil: Notoriamente responsável pelo ataque de ransomware contra a Kaseya em 2021, o REvil se destaca por seus ataques de alto impacto e por sua atuação em fóruns da dark web para negociar com vítimas e vender acesso a dados roubados.

4. Maze: O grupo Maze ganhou notoriedade em 2019 por seus ataques contra empresas nos Estados Unidos, incluindo a Hopkinns Johns Hopkins University. O Maze se diferencia por sua abordagem focada em extorsão, ameaçando publicar dados confidenciais das vítimas na internet.

5. DoppelPaymer: Atuando desde 2019, o DoppelPaymer se concentra em alvos de alto valor, como empresas de serviços financeiros e governamentais. O grupo é conhecido por sua capacidade de se adaptar e aprimorar suas táticas, dificultando a detecção e a contenção de seus ataques.

6. GandCrab: Operando entre 2018 e 2019, o GandCrab se destacou por ser um dos primeiros grupos a utilizar o modelo de RaaS. O GandCrab causou danos consideráveis a empresas em diversos setores antes de seus operadores supostamente encerrarem suas atividades.

7. Ryuk: Notoriamente responsável pelo ataque de ransomware contra a Mitsubishi Heavy Industries em 2021, o Ryuk se concentra em grandes empresas nos setores de manufatura, energia e transporte. O grupo é conhecido por sua utilização de malwares sofisticados e por seus ataques direcionados.

8. Sodinokibi: Atuando desde 2019, o Sodinokibi se destaca por sua diversidade de alvos, variando de empresas privadas a instituições governamentais. O grupo é conhecido por sua capacidade de se infiltrar em redes complexas e por sua atuação em fóruns da dark web.

9. Dharma/Crysis: Uma família de ransomware com diversas variantes, o Dharma/Crysis se concentra em pequenas e médias empresas. O grupo é conhecido por sua utilização de e-mails de phishing para distribuir o malware e por sua atuação em fóruns da dark web.

10. SamSam: Notoriamente responsável pelo ataque de ransomware contra a cidade de Baltimore em 2019, o SamSam se concentra em alvos governamentais e em instituições do setor público. O grupo é conhecido por seus ataques de alto impacto e por suas demandas de resgate elevadas.

Conclusão

A lista acima apresenta apenas alguns dos principais grupos de ransomware em atividade. O cenário do ransomware está em constante evolução, com novos grupos surgindo e táticas se aprimorando. É crucial que empresas e organizações de todos os portes estejam cientes das ameaças e adotem medidas de segurança robustas para se proteger contra esses ataques devastadores.

A proteção contra o ransomware é uma responsabilidade compartilhada. Através da colaboração e do compartilhamento de informações, podemos fortalecer nossa defesa contra essa ameaça cada vez mais presente no mundo digital.